DigitalOcean WordPress-Droplet und HTTPS

- (Tech-)Alltag

- gepostet am 25.April 2022

Ich nutze die DigitalOcean Droplets sehr gerne für WordPress Blogs. Und gerade das Marketplace WordPress-Droplet liefert bereits alle Pakete und Konfigurationen.

Wie aktiviert man aber nun den Zugriff per HTTPS auf das Droplet? Diese Anleitung richtet sich an eben dieses WordPress-Droplet, da hier bereits alle notwendigen Konfigurationen und Pakete vorhanden sind (WordPress, Apache, Certbot).

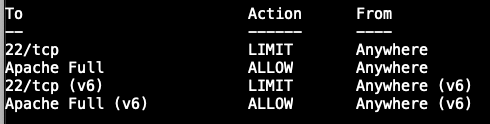

HTTPS-Traffic erlauben

Standardmäßig sollte Apache beim WordPress-Droplet den Zugriff per HTTPS zulassen. Prüfen kann man das mit folgendem Befehl:

$ sudo ufw status

Hier sollte das Apache Full Profil aktiviert sein, dass auch HTTPS-Traffic durchlässt. Steht hier nur Apache, so kann das Apache Full-Profil mit folgendem Befehl zugelassen werden:

$ sudo ufw allow 'Apache Full'Das nun nicht mehr notwendige und redundante Profil Apache kann mit folgendem Befehl entfernt werden:

$ sudo ufw delete allow 'Apache'Diese Schritte sollten beim WordPress-Droplet aber gar nicht notwendig sein.

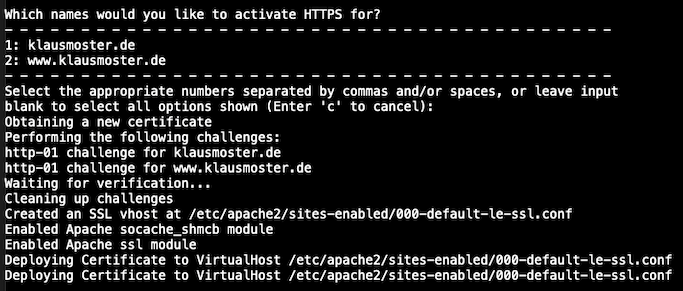

SSL-Zertifikat anfordern

Ein SSL-Zertifikat für die entsprechenden Domains und die notwendige Konfiguration wird mit dem folgenden Befehl angefordert/durchgeführt:

$ sudo certbot --apacheNun werden zunächst ein paar Allgemeine Dinge wie der E-Mail-Adresse, der Zustimmung zu den Nutzungsbedingungen und einer eventuellen Subscription mit der Electronic Frontier Foundation abgefragt.

Im nächsten Schritt wird entschieden, für welche der Domains HTTPS aktiviert werden soll. Soll dies für alle geschehen, einfach Enter drücken, ansonsten die entsprechende Nummer eingeben. Ich empfehle hier für alle:

Im letzten Schritt kann eine permanente Umleitung zu HTTPS aktiviert werden. Das bedeutet, dass Benutzer, die über einen HTTP-Link auf die Webseite kommen, auf HTTPS umgeleitet werden.

Das sollte definitv aktivieren werden:

Nun sollte die Webseite per https:// erreichbar sein.

Das Zertifikat kann durch den SSL Labs Server Test überprüft werden.

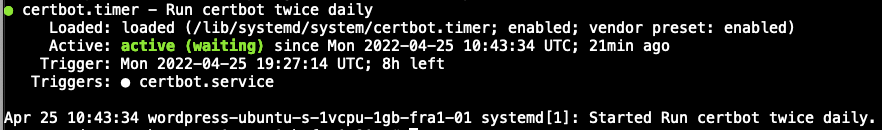

Automatische Erneuerung des Zertifikats

Das Zertifikat ist nur 3 Monate gültig und entsprechend muss es regelmäßig erneuert werden. Das übernimmt der certbot.timer Dienst.

Mit dem folgenden Behl kann geprüft werden ob dieser Dienst auch aktiv ist:

$ sudo systemctl status certbot.timer

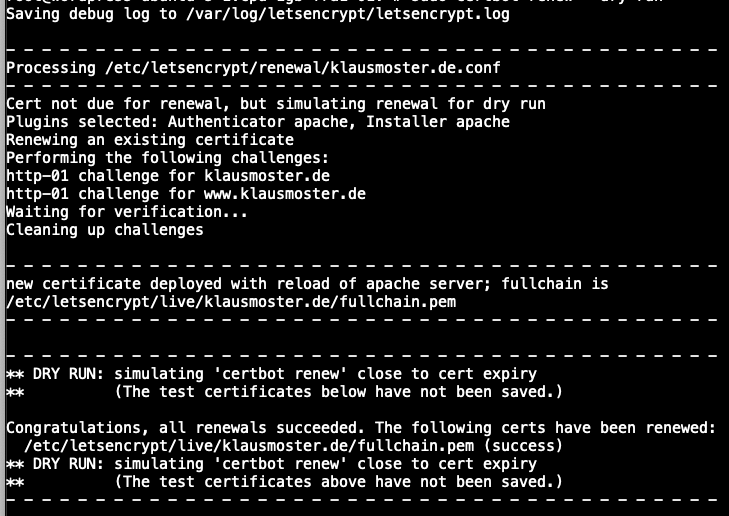

Die Erneuerung des Zertifikats kann mit folgendem Befehl getestet/simuliert werden:

$ sudo certbot renew ��dry-run

Tauchen hier keine Fehler auf, so funktioniert auch alles.